Microsoft Çarşamba günü yaptığı açıklamada, DSIRF adlı Avusturya merkezli bir şirketin, Avrupa ve Orta Amerika’da bulunan kuruluşları hacklemek için birden fazla Windows ve Adobe Reader sıfır gün kullandığını söyledi.

Birden fazla haber kuruluşu, DSIRF’yi “hassas/özel verilerin otomatik olarak sızdırılması” ve “uyarlanmış erişim işlemleri” için kötü amaçlı bir araç seti olan Subzero’ya bağlayan pazarlama materyallerini ve diğer kanıtları alıntılayan bunun gibi makaleler yayınladı. [including] tehditlerin tanımlanması, izlenmesi ve sızması.”

Microsoft Tehdit İstihbarat Merkezi (MSTIC) üyeleri, o sırada Windows ve Adobe Reader’ın sıfırıncı günlerinin sömürülmesi de dahil olmak üzere çeşitli yöntemlerle yayılan Subzero kötü amaçlı yazılım enfeksiyonları bulduklarını, yani saldırganların güvenlik açıklarını daha önce bildiklerini söyledi. Microsoft ve Adobe yaptı. Bugüne kadar gözlemlenen saldırıların hedefleri arasında Avusturya, İngiltere ve Panama gibi ülkelerdeki hukuk firmaları, bankalar ve stratejik danışmanlık kurumları yer alıyor, ancak bunlar mutlaka saldırı için ödeme yapan DSİRF müşterilerinin ikamet ettiği ülkeler değil.

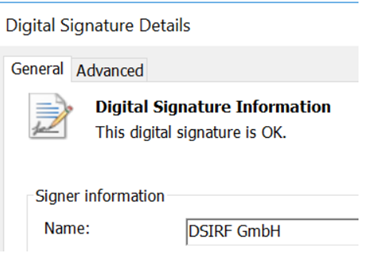

Microsoft araştırmacıları, “MSTIC, DSIRF ile bu saldırılarda kullanılan açıklar ve kötü amaçlı yazılımlar arasında birden çok bağlantı buldu” dedi. “Bunlar arasında, kötü amaçlı yazılım tarafından doğrudan DSIRF’e bağlanan komut ve kontrol altyapısı, bir saldırıda kullanılan DSIRF ile ilişkili bir GitHub hesabı, bir istismarı imzalamak için kullanılan DSIRF’e verilen bir kod imzalama sertifikası ve diğer açık kaynaklı haber raporları yer alıyor. Subzero’yu DSİRF’e atfetmek.”

Microsoft

DSİRF’e gönderilen ve yorum isteyen bir e-posta iade edilmedi.

Çarşamba günkü gönderi, özel şirketler tarafından satılan paralı casus yazılım belasını hedefleyen en son gönderi. İsrail merkezli NSO Group, gazetecilere, avukatlara ve aktivistlere ait cihazları sıklıkla tehlikeye atan pahalı istismarlar satan kar amacı gütmeyen bir şirketin en iyi bilinen örneğidir. Candiru adlı başka bir İsrail merkezli paralı asker, geçen yıl Microsoft ve Toronto Üniversitesi Vatandaş Laboratuvarı tarafından belirlendi ve kısa süre önce müşteriler adına iki faktörlü kimlik doğrulamayı atlayabilen kimlik avı kampanyaları düzenlerken yakalandı.

Yine Çarşamba günü, ABD Temsilciler Meclisi İstihbarat Daimi Seçilmiş Komitesi, yabancı ticari casus yazılımların yayılması hakkında bir oturum düzenledi. Konuşmacılardan biri, yüzlerce hayat kurtardıktan sonra hapsedilen Ruanda’daki eski bir otel müdürünün kızıydı ve yaşanan soykırım hakkında konuştu. Belçika dışişleri bakanıyla görüştüğü gün, telefonunun NSO casus yazılımıyla hacklenmesi deneyimini anlattı.

Microsoft araştırmacıları, KNOTWEED çalışmasını kullanarak DSIRF’e atıfta bulunarak şunları yazdı:

Mayıs 2022’de MSTIC, Subzero’nun dağıtımına yol açan bir saldırıda bir Adobe Reader uzaktan kod yürütme (RCE) ve 0 günlük Windows ayrıcalık yükseltme istismar zincirinin kullanıldığını tespit etti. İstismarlar, kurbana e-posta yoluyla gönderilen bir PDF belgesine paketlendi. Microsoft, istismar zincirinin PDF veya Adobe Reader RCE bölümünü elde edemedi, ancak kurbanın Adobe Reader sürümü Ocak 2022’de yayınlandı; bu, kullanılan istismarın Ocak ve Mayıs arasında geliştirilen 1 günlük bir istismar olduğu veya 0 günlük istismar. KNOTWEED’in diğer 0 günlük kapsamlı kullanımına dayanarak, Adobe Reader RCE’nin 0 günlük bir istismar olduğunu orta düzeyde güvenle değerlendiriyoruz. Windows açığı MSRC tarafından analiz edildi, 0 günlük bir istismar olduğu tespit edildi ve ardından Temmuz 2022’de CVE-2022-22047 olarak yamalandı. İlginç bir şekilde, tarayıcı tabanlı saldırılara dair hiçbir kanıt görmememize rağmen, Windows istismar kodunda, Chromium tabanlı tarayıcılardan kullanılmak üzere tasarlandığına dair işaretler vardı.

CVE-2022-22047 güvenlik açığı, Windows’ta İstemci Sunucusu Çalışma Zamanı Alt Sisteminde (CSRSS) etkinleştirme bağlamının önbelleğe alınmasıyla ilgili bir sorunla ilgilidir. Yüksek düzeyde, güvenlik açığı, bir saldırganın, isteğe bağlı bir işlem için etkinleştirme bağlamı önbelleğinde kötü amaçlı bir etkinleştirme bağlamı oluşturacak, hazırlanmış bir derleme bildirimi sağlamasına olanak verebilir. Bu önbelleğe alınmış bağlam, işlemin bir sonraki ortaya çıkışında kullanılır.

Ayrıcalık yükseltme için KNOTWEED ile ilgili saldırılarda CVE-2022-22047 kullanıldı. Güvenlik açığı aynı zamanda korumalı alanlardan kaçma (aşağıda tartışıldığı gibi bazı uyarılarla birlikte) ve sistem düzeyinde kod yürütme olanağı da sağladı. Yararlanma zinciri, korumalı alan Adobe Reader oluşturucu işleminden diske kötü amaçlı bir DLL yazılmasıyla başlar. Daha sonra CVE-2022-22047 istismarı, kötü amaçlı DLL dosyasının yolunu belirten belgelenmemiş bir özniteliğe sahip bir uygulama bildirimi sağlayarak bir sistem sürecini hedeflemek için kullanıldı. Ardından, sistem işlemi bir sonraki yeniden ortaya çıktığında, kötü amaçlı etkinleştirme bağlamındaki öznitelik kullanıldı, kötü amaçlı DLL, verilen yoldan yüklendi ve sistem düzeyinde kod yürütmesi sağlandı.

Çarşamba günkü gönderi, okuyucuların DSİRF tarafından hedef alınıp alınmadıklarını belirlemek için kullanabilecekleri ayrıntılı uzlaşma göstergeleri de sağlıyor.

Microsoft, DSIRF gibi siber paralı askerleri tanımlamak için özel sektör saldırgan aktörünün kısaltması olan PSOA terimini kullandı. Şirket, çoğu PSOA’nın iki modelden biri veya her ikisi altında çalıştığını söyledi. İlki, bir hizmet olarak erişim, müşterilere kendi operasyonlarında kullanmaları için eksiksiz uçtan uca bilgisayar korsanlığı araçları satıyor. Diğer modelde, hack-for-kire, PSOA hedeflenen işlemleri kendisi gerçekleştirir.

Microsoft araştırmacıları, “Gözlemlenen saldırılara ve haber raporlarına dayanarak, MSTIC, KNOTWEED’in bu modelleri harmanlayabileceğine inanıyor: Subzero kötü amaçlı yazılımını üçüncü taraflara satıyorlar, ancak bazı saldırılarda KNOTWEED ile ilişkili altyapıyı kullandıkları da gözlemlendi, bu da daha doğrudan müdahaleyi düşündürüyor.”