Bu, sıklıkla gerçekleşen türden bir güvenlik keşfi değildir. Daha önce bilinmeyen bir hacker grubu, birçok kurban ağında büyük ölçüde görünmez olan bir casus botnet oluşturmak için yeni bir arka kapı, birinci sınıf ticaret ve yazılım mühendisliği kullandı.

Güvenlik firması Mandiant’ın UNC3524’ü aradığı grup, son 18 ayı alışılmadık bir gizlilikle kurbanların ağlarına girerek geçirdi. Grubun kovulduğu durumlarda, mağdur ortamını yeniden enfekte etmek ve işlerin kaldığı yerden devam etmek için zaman kaybetmez. Aşağıdakiler dahil olmak üzere gizliliğinin birçok anahtarı vardır:

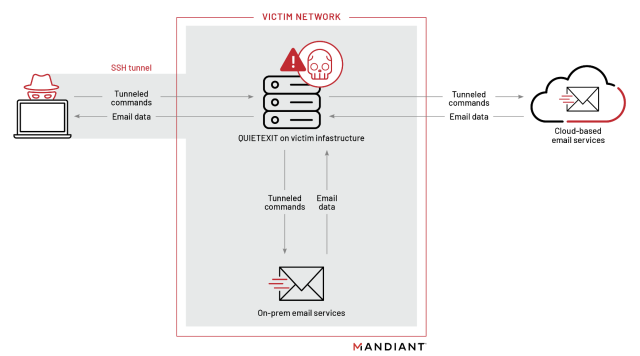

- Benzersiz bir arka kapı Mandiant kullanımı, yük dengeleyiciler, kablosuz erişim noktası denetleyicileri ve antivirüs veya uç nokta algılamayı desteklemeyen diğer IoT cihazları üzerinde çalışan Quietexit’i çağırır. Bu, geleneksel yollarla algılamayı zorlaştırır.

- Belirli bir virüslü cihazda kullanılan meşru dosyalara benzer dosya adlarını ve oluşturma tarihlerini kullanan arka kapının özelleştirilmiş sürümleri.

- Mümkün olduğu kadar hafif bir ayak izi bırakmak amacıyla özel kod yerine ortak Windows programlama arabirimlerini ve araçlarını tercih eden bir canlı-off-the-land yaklaşımı.

- İkinci aşamalı bir arka kapının, özünde SOCKS protokolü aracılığıyla verileri proxy yapan TLS şifreli bir sunucu gibi davranarak, saldırgan tarafından kontrol edilen altyapıya bağlanmasının alışılmadık bir yolu.

SOCKS ile tünel açma fetişi

Bir gönderide, Mandiant araştırmacıları Doug Bienstock, Melissa Derr, Josh Madeley, Tyler McLellan ve Chris Gardner şunları yazdı:

Tehdit aktörü operasyonları boyunca, yalnızca az sayıda tehdit aktörünün gösterdiğini gördüğümüz gelişmiş operasyonel güvenlik sergiledi. Tehdit aktörü, yaygın olmayan Linux sürümlerini çalıştıran sunucular ve opak işletim sistemleri çalıştıran ağ cihazları da dahil olmak üzere kurban ortamının kör noktalarındaki cihazlardan çalışarak tespit edilmekten kaçındı. Bu aygıtlar ve gereçler, aracı tabanlı güvenlik araçları tarafından desteklenmeyen ve genellikle saldırganların uyum sağlamasına izin veren beklenen bir ağ trafiği düzeyine sahip işletim sistemlerinin sürümlerini çalıştırıyordu. Tehdit aktörünün QUIETEXIT tünelleyiciyi kullanması, onların büyük ölçüde yaşamalarına izin verdi. arazi dışında, ek araçlar getirmeye gerek kalmadan, tespit fırsatını daha da azaltır. Bu, UNC3524’ün bazı durumlarda 18 aya kadar kurban ortamlarında tespit edilmemesine izin verdi.

SOCKS tüneli, bilgisayar korsanlarının kontrol sunucularını bir kurbanın ağına etkin bir şekilde bağlamalarına ve böylece kurbanların bilgisayarlarında iz bırakmadan araçları çalıştırabilmelerine izin verdi.

Mandiant

İkincil bir arka kapı, virüslü ağlara alternatif bir erişim yolu sağladı. Tespiti zorlaştırmak için büyük ölçüde gizlenmiş meşru reGeorg web kabuğunun bir sürümüne dayanıyordu. Tehdit aktörü, birincil arka kapının çalışmayı durdurması durumunda bunu kullandı. Araştırmacılar açıkladı:

Kurban ortamına girdikten sonra, tehdit aktörü kurban ortamındaki web sunucularını tanımlamak ve REGEORG’u kopyalamadan önce İnternet’e erişilebilen bir sunucu bulduklarından emin olmak için zaman harcadı. Dosyayı, güvenliği ihlal edilmiş sunucuda çalışan uygulamayla uyumlu olacak şekilde adlandırmaya da özen gösterdiler. Mandiant ayrıca UNC3452’nin zaman aşımını kullandığı durumları da gözlemledi [referring to a tool available here for deleting or modifying timestamp-related information on files] REGEORG web kabuğunun Standart Bilgi zaman damgalarını aynı dizindeki diğer dosyalarla eşleşecek şekilde değiştirmek.

Bilgisayar korsanlarının düşük bir profili koruma yollarından biri, yanal olarak hareket etmek için kötü amaçlı yazılımlar yerine standart Windows protokollerini tercih etmektir. İlgilenilen sistemlere geçmek için UNC3524, uzak sistemde bir kabuk oluşturmak için Windows Yönetim Araçları kullanan bir araç olan WMIEXEC’in özelleştirilmiş bir sürümünü kullandı.

Sonunda Quietexit nihai hedefini gerçekleştirir: kurumsal gelişim, birleşme ve satın almalar ve büyük finansal işlemler gibi şeylerle ilgili belgeleri elde etme umuduyla yöneticilerin ve BT personelinin e-posta hesaplarına erişmek.

Mandiant araştırmacıları, “UNC3524, kurbanın posta ortamına yönelik ayrıcalıklı kimlik bilgilerini başarıyla elde ettikten sonra, şirket içi Microsoft Exchange veya Microsoft 365 Exchange Online ortamına Exchange Web Hizmetleri (EWS) API istekleri yapmaya başladılar” diye yazdı. “UNC3524 kurban ortamlarının her birinde, tehdit aktörü bir posta kutusu alt kümesini hedefleyecektir…”